martes, 21 de noviembre de 2006

Business Intelligence: mito o realidad

Fuente: C E D E:

miércoles, 27 de septiembre de 2006

BEA CTO: we need 'business intelligence' applied to SOA

Fuente: ZDNET.COM via news.google.es

"We see SOA (Service-Oriented Arquitecture) governance as the ability to understand why you're doing it and who is allowed to do what, and then adding traceability and management view into the SOA stack. It's about how it's done, why it's done, who did it and where did it happen, more than what it is that did happen," he told Rich Seeley of SearchWebServices.

"The first thing you need for governance is the ability to put all the artifacts somewhere so you can actually see them in a cohesive manner…. Once you have information in the repository, you can really start looking at it in a more holistic way, and say: 'Okay why did it change? Who changed it? What does it mean that they did this? Was it done under an agreed-upon workflow and policy?'"

Levy said BEA intends to support the use of dashboards to manage and monitor changes within the SOA repository. "You'll see more 'business intelligence' types of views on top of the central repository and you'll see policy definition against that," he said. "There's no difference between policy against change management policy and policy against security access. One is an IT policy, the other is a governance policy, but the concept of policy applying to the artifact did not really change."

Un comentario interesante:

... I think it's oversimplifying to suggest there will be one repository to report off of. And there's no way (in practice) to create a data warehouse for SOA. So I think it's more likely you'll see federated repositories, similar to what the ITIL/CMDB (Configuration Management Database) folks are doing. You'll need to capability to query across several, some in relational and some in XML, in real time, to create those dashboard views people are looking for

jueves, 7 de septiembre de 2006

Introduction to Datawarehousing and Business Reporting

Tutorial

Fuente: Nicholasgoodman blog

GIS, inseparable del Business Intelligence

Hacía tiempo que no colaboraba en TodoBI. Se trata de un artículo en el que se presentan los fundamentos de GIS y algo de su relación con Business Intelligence.

"Tras construir el GIS los usuarios disponen de un sistema fiable que les permite acceder de forma rápida, homogénea y organizada a conjuntos de información que han sido integrados según las necesidades de la empresa y a la que antes no tenían acceso, tenían una visión limitada y parcial o que el proceso de conseguirla era lento, costoso en cantidad de horas-hombre invertidas, proclive a errores o muy difícil de conseguir de forma integrada, por ejemplo por diferencias de formatos (CAD, papel, formatos digitales, PDF, etc).

Herramientas GIS

Como mayores valores añadidos de un GIS destaca su capacidad, al igual que en Business Intelligence, de realizar análisis complejos aunque sobre entornos geográficos y la mejora de la toma de decisiones asociada, el acceso fácil y rápido a información exacta, completa, relacionada y actualizada y la generación de mapas e informes de gran calidad. En general, al implantar un GIS, se reducen los costes operativos, se incrementa la productividad y se ahorra mucho tiempo en la gestión de mapas.

"

viernes, 11 de agosto de 2006

DHS to field additional data mining tools in wake of bomb plot

Data Mining

Fuente: GCN

"The Homeland Security Department will deploy additional computerized methods of pinpointing threats in airports in response to the newly uncovered plot to blow up aircraft flying from London to the United States, department's secretary Michael Chertoff, said today.

None of the officials elaborated on what kind of advanced targeting tools DHS would begin using in airports. But previously announced research projects in the area include special systems that can detect individuals who display 'suspicious behavior.'

The term 'advanced targeting tools' generally is understood to cover data mining methods that can extract useful patterns from huge heaps of information, such as the data already gathered about terrorists and their methods.

Mind your own business intelligence

But is this really the role of a BI software vendor? Software vendors that provide ERP or CRM solutions have also come to market to provide VARs with answers to questions before they ask them.

Al final estamos hablando de competencia por el presupuesto del cliente entre los servicios y el producto. El que convenza de que da mayor valor añadido podrá pedir más por lo que ofrece. También ocurre que hay herramientas cuyo proceso de customización es costoso en horas*hombre y que si no hay trabajo de customización no hay trabajo para los consultores.

Hay una vieja pregunta en el mundo del software: ¿los paquetes estándar están influyendo hacia una uniformización de los procesos de negocio que automatizan en las empresas? ¿En qué medidad? ¿Y eso es bueno o malo? ¿Podría aplicarse al mundo del BI?

Fuente: vnunet.com

jueves, 10 de agosto de 2006

Umbria Introduces Blog Data Mining Service

Fuente: Technology News

EEUU empleará Data Mining para detectar sospechosos

Fuente: People For the American Way

miércoles, 9 de agosto de 2006

The Brave New World of Business Intelligence: TDWI

Fuente: tdwi

miércoles, 12 de julio de 2006

MicroStrategy and SPSS Announce Strategic Alliance

"By combining MicroStrategy’s advanced business intelligence technology with the leading-edge insights of SPSS’ predictive analytics, customers can better optimize the use of their data to improve business performance and project future trends. Through PMML (predictive modeling mark-up language) integration, MicroStrategy and SPSS customers can leverage SPSS’ predictive analysis algorithms using MicroStrategy software. SPSS technology is highly scalable and interoperable with MicroStrategy’s offerings, enabling customers to perform predictive analytics using corporate data sources and to leverage existing technology investments enterprise-wide."

lunes, 10 de julio de 2006

El poder adquisitivo de los sueldos españoles sólo ha aumentado un 0,4% en la última década

...

Este estudio constata además que el salario español ha experimentado la peor evolución de todos los países incluidos en el informe. Con 1.922 euros, el sueldo medio español sólo se sitúa por encima del portugués (1.236 euros) y el polaco (662 euros). "

Fuente: La Razon

sábado, 8 de julio de 2006

CPM para dummies (6 características de un CPM)

Fuente: Mr. BI

::BIScorecard™ :: Evaluations::

Spreadsheet Evaluation

This evaluation discusses criteria to consider when evaluating BI suites Office add-ins and

export capabilities.

The BI Market

Business intelligence and the sub markets defined. Lists vendor products per sub market, serving as a necessary guide for comparing like-for-like products and seeing the breadth of individual vendor offerings.

Blank BIScorecard™

This spreadsheet provides a summary overview of vendor scores per major functional area plus a detailed list of 100+ criteria to consider when selecting or standardizing on a BI product.

Flying High with BI

How innovation and a maturing market will finally allow BI to take off in many organizations.

Enterprise Business Intelligence: Strategies and Technologies for Deploying BI on an Enterprise Scale

Here's the Deal: Negotiating BI contracts

The BIScorecard™ review series in Intelligent Enterprise

Although the product scores here are now out of date, the series provides you with a framework for evaluating BI suites and a sample of the approach used on BIScorecard™ for current versions of BI suites. "

viernes, 7 de julio de 2006

Externalidades de red y guerra sucia

"Como en muchas otras batallas en la web, el arsenal principal se denomina externalidades de red. Aquel que sepa acumularlas y utilizarlas mejor, aquel que sea capaz de unir redes mayores y de ofrecer un valor añadido combinado más elevado, se supone que debería llevarse el gato al agua. ¿Cómo se juega a este juego? Dos posibilidades: con estrategias de apertura o de cierre. Una estrateia de apertura consiste en ofrecer tu sistema a todo aquel que lo quiera usar, y esperar que, de manera natural o por sus superiores características, sea bendecido por el público con una tasa de adopción mayor que la de tu competencia. Las estrategias de cierre, en cambio, consisten en algo mucho más sencillo: toma tu red, y excluye en ella el uso de los productos de tu competencia, creando jardines cerrados en los que tus usuarios tendrán que utilizar tus herramientas y no podrán utilizar las de la competencia."

Fuente: enriquedans

miércoles, 5 de julio de 2006

Los 8 miedos de Google

2) Podemos tener dificultades escalando y adaptando nuestra arquitectura existente para acomodarla al crecimiento del tráfico, avances tecnológicos o cambios en los requerimientos de negocio. Lo que puede conducir a la pérdida de usuarios, de publicistas y de miembros de la red de Google, y hacernos incurrir en costos para realizar los cambios necesarios.

3) Dependemos de los proveedores de ancho de banda, data centers y de otros terceros en aspectos clave en la provisión de productos y servicios a nuestros usuarios. Cualquier fallo o interrupción en los servicios de éstos terceros puede afectar a nuestra capacidad operativa y dañar nuestra reputación.

4) Documentos con formato tipo Microsoft Word (Proprietary Document Formats) pueden limitar la eficacia de nuestra tecnología de búsqueda, al ser incapaz de acceder al contenido de los documentos con ese formato.

5) Los index spammers pueden dañar la integridad de nuestros resultados de búsqueda, lo que puede perjudicar nuestra reputación y provocar insatisfacción entre nuestros usuarios.

6) Las diferentes legislaciones repecto a la recolección de datos de nuestros usuarios y su privacidad, pueden afectar a nuestra capacidad a la hora de ofrecer diferentes servicios"

7) Cada vez más personas utilizan dispositivos que no son PC´s para acceder a internet. Las versiones de nuestra web desarrolladas para éstos dispositivos pueden no estar lo suficientemente adaptadas para sus usuarios. Si no somos capaces de atraer y retener un número sustancial de éstos usuarios perderemos una porción creciente del mercado de los servicios online.

8) Si no conseguimos detectar clics fraudulentos o inválidos, nos enfrentaremos a posibles litigios, así como, a la pérdida de la confianza de nuestros anunciantes, lo que podría hacer que nuestro negocio se resintiera.

Fuente: BlogMundi

martes, 27 de junio de 2006

A lesson from birds

I spent a day with the leaders in my division recently at an off-site. The focus of that day was not about technology but rather excellence in leadership and how we work together as an effective leadership team. One of the anecdotes that I mentioned there was something I recently read related to migratory birds in flight. This study found that a large flock of birds in a V-formation can fly at least 70% further than a bird flying on its own. They accomplished this significant efficiency due to several reasons. Birds at the back of the V have to work much less by taking advantage of the draft that is created for them. Accordingly, when a bird in the front of the V gets tired, it will drop out of the lead position and fall further back in order to rest. As well, the V configuration improves visual contact and communication, minimizing the possibility of losing birds along the way since it has been observed that the stronger birds will drop back from the pack and escort sick or tired birds until they either recover or die.

I like to tell this story because of how natural teamwork should be and the significant benefits that can be gained when there is good communication and clear vision of the group’s goals by all members. However, this story also highlights the importance of individual excellence and leadership. Every bird in the V-formation at some point assumes the leadership role at the front of the V. Similarly, each member of my leadership team has a key responsibility to drive the priorities and vision for the business area they own, while at the same time being able to understand how that fits into the overall vision of the Division and Microsoft.

Namaste!

Fuente: Somasegar's WebLog

domingo, 25 de junio de 2006

La superioridad bélica de Occidente

...

Occidente, según Victor Davis Hanson, ha puesto en combate a sus ciudadanos, hombres libres con derecho a decidir, lo que conlleva líderes y soldados que toman la iniciativa. La protección de la ley y la costumbre contra la arbitrariedad permite la crítica, lo que conduce a mejores estrategias y tácticas. La jerarquía militar occidental no implica la obediencia ciega y acrítica, de modo que se adapta mejor a las circunstancias cambiantes. El valor se entiende no como el acto individual de heroísmo, sino como la capacidad de mantener la formación y la disciplina aun cuando la muerte parezca segura. El resultado es una aproximación a la batalla que, aunque haya, naturalmente, evolucionado desde la época de los griegos, siempre ha implicado la aplicación de la máxima violencia organizada posible, con el objetivo de aniquilar, no sólo derrotar, al oponente....

Fuente: LibertadDigital

domingo, 21 de mayo de 2006

Pentaho: la solucion Open Source Business Intelligence

Es el primero de una serie de artículos sobre la plataforma Pentaho. Este ha tardado mucho en salir a la luz. Espero que desde mi nueva posición como gerente comercial business intelligence me permita más y mejores colaboraciones.

Para ver la referencia de Technorati sobre Pentaho en español pulsar aquí

martes, 16 de mayo de 2006

Google Notebook

Tras mucho tiempo usando blogger como bloc, Google proporciona otra herramienta para usar como notebook. Tal vez deba redefinir NESTIC

viernes, 12 de mayo de 2006

¿Quién es tu cliente?

Si le he entendido bien actualmente lo que hay que hacer no son análisis de mercado al uso sino analizar la actitud y la predisposición a crear un modelo de negocio en torno a ellos de todos los stakeholders de una actividad económica.

Notas de interés:

...

Considerar cliente al empleado conlleva mejora en rrrhh (fidelización, clima laboral, gasto de formación) y mejor servicio a clientes.

Considerar cliente al proveedor: optimización logística y del aprovisionamiento, intermediación de información.

...empezaron a vender a sus proveedores oportunidades de promoción sobre bases de datos cualificadas, así como espacio en sus anaqueles, folletos y puntos de publicidad.... pasaron ... a ser sofisticados proveedores de servicios de información: un reenfoque en el CRM, y un interesante cambio dimensional en el planteamiento del negocio.

... el viajero ... como un target de atención cautiva durante el tiempo del viaje al que poder ofrecer productos y servicios. Los clientes, en realidad, son las empresas dispuestas a pagar por el acceso privilegiado a esos individuos sentados en esas butacas de avión.

Los periódicos, especialmente en Internet, hace mucho que no consideran cliente al lector, que de hecho no suele pagar por el producto, sino a la empresa que quiere acceder a los lectores.

... Google no ve como cliente a los usuarios de su buscador, sino a los que intentan acercarles publicidad relevante a sus búsquedas o a las páginas en las que entran.

...

Es la naciente "economía de la atención". Ante una oferta cada vez más abrumadora y una tecnología cada vez más presente, los otrora simples clientes son ahora personas cualificadas que otorgan el beneficio de su atención, y obtienen beneficios a cambio de ella. Su atención se puede comercializar, vale dinero.

Fuente: enriquedans.com

jueves, 11 de mayo de 2006

Alianzas: Microsoft+ Hyperion; Microstrategy+IBM

Justo antes de que Oracle comprara PeopleSoft, también IBM tuvo una alianza con PeopleSoft.

Via: news.google personalizado

miércoles, 10 de mayo de 2006

Oracle Speaks -- But Can It Lead In Business Intelligence?

- Siebel Analytics (anteriormente nQuire) (dashboard, alerting and mobile delivery software)

- Herramientas de Oracle tools: (Discoverer, Enterprise Planning and Budgeting, and BI Publisher)

Posicionamiento:

- BI Suite Standard Edition One: $25,000 y hasta 50 usuarios:

* Competencia: Microsoft

- BI Suite Enterprise Edition: 1500$ por usuario. Está pensado para grandes entornos con varias fuentes de datos

* Competencia: Business Objects, Hyperion and Cognos.

Desafíos a superar por Oracle: la integración de todas sus piezas, la integración de sus herramientas actuales, incluyendo PeopleSoft.

Precedentes a tener en cuenta: Oracle CRM nos lleva a pensar que tardará bastante tiempo en tener integradas sus herramientas.

Desafíos: la perspectiva de negocio, pasar de varios enfoques a uno sólo, la credibilidad del mercado para grandes aplicaciones BI

Oportunidades: pequeñas aplicaciones BI con fortalezas significativas en sus piezas actuales.

Fuente: Intelligent Enterprise Magazine

Vía: news.google.es personalizado

martes, 9 de mayo de 2006

Dashboard: Web 2.0's Effect on Business Intelligence

Fuente: Intelligent Enterprise Magazine

Vía: news.google.es

lunes, 8 de mayo de 2006

BIOFILOSOFIAIntroducción a la Teoría Holónica: Wilber es el punto de partida

Fuente: Tendencias21

PROSPECTIVA

Editado por Adolfo Castilla

( Doctor Ingeniero del ICAI y Catedrático de Economía Aplicada, ... Licenciado en Informática por la Universidad Politécnica de Madrid, MBA por Wharton School, ... Presidente de AESPLAN, Presidente del Capítulo Español de la World Future Society, Miembro del Consejo Editorial de Tendencias21, Miembro del Alto Consejo Consultivo del Instituto de la Ingeniería de España, Profesor de Dirección Estratégica de la Empresa en CEPADE y en la Universidad Antonio de Nebrija. )

The futurist: http://www.wfs.org/futcontmj06.htm

Otro blog de Tendencias 21: http://www.tendencias21.net/conocimiento/ blog sobre innovación y tecnologías, editado por Fernando Davara (... Artillero (General de Brigada y Diplomado de Estado Mayor) y Físico (Especialidad de Automática e Informática), complementando esta formación con diversos cursos en las áreas de Inteligencia Artificial y Sistemas Expertos, Tecnologías de la Información, Gestión del Conocimiento, Seguridad y Defensa, etc., así como con la obtención del Diploma de Suficiencia investigadora de la Facultad de Informática de la Universidad Politécnica de Madrid.

...

Actualmente es Codirector y Asesor tecnológico del Master de Postgrado en Sistemas de Información Geográfica de la Facultad de Informática de la Universidad Pontificia de Salamanca (Campus de Madrid) y Codirector del Master en Dirección y Gestión de Seguridad en la Información, de la Asociación ASIMELEC.

... miembro del Consejo Editorial de Tendencias21 y del Board of Directors del Open Geospatial Consortium (Europe) (OGC(E)).)

sábado, 6 de mayo de 2006

jueves, 27 de abril de 2006

José Mario Álvarez de Novales

José Mario Álvarez de Novales

Descanse en paz

Su principal orgullo...

Sobre todo, estoy orgulloso de los míos. Y de aquello que haya podido aportar a los demás. En lo profesional, el principal proyecto de mi vida ha sido el Instituto de Empresa. Siempre me ha permitido abordar nuevos retos. Toda una maravilla para quien le guste trabajar en equipo con gente brillante y con la ambición de situarse a la cabeza en todo lo que hace. Cuando Diego Alcázar, una mente privilegiada, me ofreció incorporarme a este proyecto me hizo uno de los mayores regalos de mi vida. Y lo bueno es que hay ideas para rellenar diez vidas. Algo que me llena de orgullo son nuestros alumnos y especialmente los míos. Soy todo lo contrario de un profesor sistemático y ordenado. Trato de abrir sus mentes más allá de lo que les enseño. A algunos les molesta la pérdida de contacto con su día a día actual, pero yo me imagino que en el futuro y no ahora, serán grandes líderes, Alejandros y Césares, no generales mediocres. Para ese futuro es para el que les hablo.

miércoles, 5 de abril de 2006

Pentaho adquiere Kettle

Business Intelligence, opensource

Fuente: TodoBIKettle: ETL para Pentaho

Nueva colaboración en TodoBI.

lunes, 3 de abril de 2006

La creatividad en la toma de decisiones

Innovación, Creatividad

Pensamiento lateral

La creatividad en la toma de decisiones

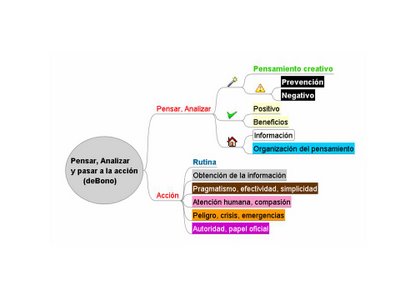

El pensamiento lateral se define como la solución de problemas mediante métodos heterodoxos e ilógicos. Y su propósito es la generación de ideas nuevas y el abandono de las ideas viejas (De Bono, 1971).

para el pensamiento lateral, la creatividad será uno de los elementos fundamentales, que lleva implícito el rompimiento de los patrones establecidos, y el pensar y observar los problemas de manera distinta. Por ejemplo, en el libro Six Thinking Hats, de Bono propone un sistema de análisis que busca salir del argumento tradicional y la confrontación de ideas como medio para explorar un determinado problema.

En este sistema se asocian los colores de los sombreros con funciones mentales específicas:

- el blanco para la información,

- el rojo para los sentimientos y la intuición,

- el negro para la prevención o lo negativo,

- el amarillo para los beneficios o lo positivo del problema,

- el verde para el pensamiento creativo y

- el azul para la organización del pensamiento (De Bono, 1985).

De Bono en una de sus obras más recientes Six Action Shoes, emplea nuevamente la analogía de los colores pero ahora orientado el contenido hacia las acciones. Así, él propone

- los zapatos azul marino para el manejo de cuestiones rutinarias,

- los "tenis" de color gris para obtener información,

- los zapatos de color marrón para el empleo del pragmatismo, la simplicidad y la efectividad,

- las botas naranjas para el peligro, las emergencias y las crisis,

- las pantunflas rosas para las acciones relacionadas con la atención humana y la compasión, y

- las botas color púrpura para la autoridad o el desempeño de un papel oficial.

Y por último concluye con una propuesta consistente en la combinación de los diversos zapatos y sus colores para enfocar las acciones en forma combinada (De Bono, 1991).

jueves, 30 de marzo de 2006

Strategy Op. Ed.

Vía: Enrique Dans

Un nuevo blog: el de David Allen, uno de los mejores profesores que tuve en el IE. El primer comentario que leo es de Manuel Becerra, otro fabuloso profesor de estrategia.

Pinta muy bien pero que muy bien.

viernes, 24 de marzo de 2006

Lo que esconde el reverso del comunicado

Tarde o temprano conoceremos el contenido exacto de esa hoja de detrás, así como la relación detallada de los contactos que ha habido entre el Gobierno y ETA hasta llegar a la declaración de alto el fuego de las «acciones armadas».

La banda, como ha hecho otras veces, cuando lo considere oportuno, lo hará público con todo de lujo de detalles, fechas, personas, acuerdos y demás circunstancias. Sabremos cómo se llegó al alto el fuego permanente de las «acciones armadas» y si en algún momento se planteó el pago de un precio político por la paz.

Fuente: La Razon | Digital

jueves, 23 de marzo de 2006

12manage

Cambio y Organización

BPR | Kaizen | más

Comunicación y Habilidades

Seven Habits | Strategy Maps | más

Toma de Decisiónes y Valuación

Discounted Cash Flow | WACC | más

Ética y Responsibilidad

Intrinsic Stakeholder Commitment | Strategic Intent | más

Finanzas e Inversión

ABC | CAPM | EVA | más

Recursos humanos

Expectancy Theory | Hierachy of Needs | más

Conocimiento e Intangibles

Balanced Scorecard | IAM | más

Liderazgo

ContingencyTheory | Leadership Styles | más

Marketing

Marketing mix | Product Life Cycle | más

Gerencia de Programas y Proyectos

Force Field Analysis | Six Change Approaches | más

Estrategia

BCG Matrix | Core Competence | más

Cadena de Suministro & Calidad

Deming Cycle | Value Chain | más"

martes, 21 de marzo de 2006

Higiene Informática

Spyware

Spybot Search and Destroy

Spyware Blaster

SpywareGuard

Sin-Espías

Microsoft AntiSpyware

Recomendaciones

trabajar con un usuario que no tiene permisos para realizar nada.

El usuario administrador solo lo uso para instalar, despues fuera, y vuelvo al usuario de trabajo

firefox, thunderbird

un buen router con todos los puertos que no usemos bien cerrados

hacer una particion con linux

Uso dos ordenadores, uno para cosas serias, que no conecto a la red practicamente nunca y otro viejo, que es el que siempre tengo conectado en red. Lo que me interesa, (datos), los paso en un disco externo USB de un PC a otro

Cierre de puertos en el router ADSL 3Com

Antivirus

AVAST

aspersky,

El AVG gratuito de grisoft es de gran ayuda sin acaparar grandes recursos de la maquina,

Stinger es el programa que utilizo para pasar un antivirus de vez en cuando en busca de posibles infecciones por virus "novedosos"

ZoneAlarm

Clamwin para windows, es GPL y se basa en el mismo fichero de firmas que el antivirus para servidores clamav

F-Secure

antivir personal edition classic(gratuito ambién

Nod32 antivirus

Clamwin -> http://www.clamwin.com/

Firewall

firewall gratuito de Kerio

firehol

Kerio Personal FW

Agnitum Outpost

Jetico Personal Firewall http://www.jetico.com/index.htm#.../ jpfirewall.htm

Filtros spam

bogofilter para el spam

Herramientas y enlaces

HijackThis para los procesos extraños que aparezcan

Jdiskreport

http://www.maletininformatico.co...- ordenador.html

PrcView para matar procesos molestos o que se queden activos

Mac, Debian…

Tambien tengo HijackThis!, y

http://www.ccleaner.com - Es una herramienta de optimización y a su vez, de gestión de la privacidad

Winpooch -> http://winpooch.free.fr/home/

Fuente: enriquedans.com

viernes, 10 de marzo de 2006

El auge de las multinacionales españolas en la economía global

(..)

“Mi predicción fue que, a medida que el país se fuese abriendo, algunas empresas cerrarían sus puertas mientras que otras serían adquiridas”, explica Guillén. “Pero si crees en la dinámica del mercado, era de esperar que habría empresas que reaccionarían y tendrían éxito. Eso fue lo que pasó”.

(...)

Además, un país como España, que nunca tuvo una moneda fuerte, ahora tiene el euro, lo que le confiere un mayor posicionamiento en el mercado global. Las empresas pueden obtener préstamos con facilidad y los tipos de interés son bajos, también pueden emitir títulos que los inversores institucionales están deseando comprar.

(...)

Las empresas españolas han crecido en importancia en los mercados globales gracias a la rápida desregulación de su mercado interno, que las obligó a desarrollar nuevas competencias administrativas y organizativas, señala Guillén. Dado que el país no destaca por su capacidad tecnológica, las empresas locales optaron por la gestión de redes de telecomunicaciones, infraestructura, administración de autopistas, aeropuertos y otras operaciones de larga escala.

(...)

España es, hoy en día, prácticamente el mayor inversor en América Latina. “Hace quince años, siempre que un país latino-americano se encontraba en problemas y necesitaba ayuda económica, su presidente se dirigía a Washington, Nueva York o Londres”, señala Guillén. “Actualmente, van a Washington, Londres y Madrid. Si un Gobierno latinoamericano quiere emitir bonos y venderlos, tiene que dirigirse al Gobierno español y los bancos del país porque ayudarán al Gobierno del país latinoamericano a vender esos bonos. Éste es un cambio dramático respecto al impacto de España en América Latina”

(...)

Las marcas y el know-how de marketing han sido componentes críticos de la estrategia internacional de las grandes empresas españolas. Empresas como Telefónica, Repsol e Iberdrola mostraron, con el paso de los años, una “habilidad superior”

(...)

muchas multinacionales españolas también tienen puntos débiles, que típicamente empiezan por los altos puestos de responsabilidad. “Los mayores cuellos de botella en estas empresas pertenecientes al sector servicios son los buenos ejecutivos”

(...)

“Simplemente, estamos presenciando el comienzo de un proceso de expansión internacional que tardará décadas en completarse. Las empresas españolas están firmemente arraigadas en la península ibérica y en América Latina. Eso equivale a apenas un 10% de la economía”, señala Guillén. “El resto de Europa será el siguiente paso, y luego vendrá Asia”.

Fuente: Universia-Wharton

Multinacionales españolas

Crime: The Real Internet Security Problem - Google Video

ABSTRACT

Internet Crime is a serious and growing problem. Phishing, Advance Fee and Consumer fraud continue to grow at alarming rates. Internet crime is a business that makes huge profits for some. But despite the fact that security has regularly polled as almost every type of Internet user's top priority over the past ten years, almost none of the security mechanisms developed in response are effectively controlling Internet crime.

Internet Crime

Via: GooglePlex

jueves, 9 de marzo de 2006

SpagoBI

SpagoBI is a Business Intelligence Free Platform: a complete Free/Open Source solution for the development of Business Intelligence projects. Entirely realized by means of the Free Open Source Software philosophy, it is an integrated Business Intelligence suite able to cover all its functional aspects, like: the (static and dynamic) data organization, inquiring, hidden information discovering by means of the data mining technique, the building of a structured and dynamic publishing and control suite. SpagoBI is structured with components in order to achieve each of the BI functionalities by a specific module.

SpagoBI uses both the available most interesting free/open source software solutions and new software components in order to realize a really integrated Free Platform. The project is ambitious and very complex as well. It isn't a package released to the community, although it makes available some user functionalities. Our aim is developing, consolidating and growing up SpagoBI together with an interested community.

You can see the SpagoBI Architecture and road-map sections for more details.

Free/open source solutions and new software components are realized by means of Spago J2EE framework. This is an available free/open source software project.

Via: BLOXChronicles

INRIA Presentation

Infraestructura organizacional, investigación

INRIA, the national institute for research in computer science and control, operating under the dual authority of the Ministry of Research and the Ministry of Industry, is dedicated to fundamental and applied research in information and communication science and technology (ICST). The Institute also plays a major role in technology transfer by fostering training through research, diffusion of scientific and technical information, development, as well as providing expert advice and participating in international programs. By playing a leading role in the scientific community in the field and being in close contact with industry, INRIA is a major participant in the development of ICST in France.

Throughout its six research units in Rocquencourt, Rennes, Sophia Antipolis, Grenoble, Nancy and Bordeaux-Lille-Saclay, INRIA has a workforce of 3,500, 2,700 of whom are scientists from INRIA's partner organizations such as CNRS (the French National Center for Scientific Research), universities and leading engineering schools. They work in 130 joint research projects. Many INRIA researchers are also professors whose approximately 950 doctoral students work on theses as part of INRIA research projects.

ObjectWeb - Amibition and Scope

In 2002, ObjectWeb evolved into an international consortium hosted by INRIA, the French National Institute for Research in Computer Science and Control. The consortium is an independent non-profit organization open to companies, institutions and individuals.

Via: SpagoBIBLOX Chronicles: Business Intelligence Links: News, views, tips and tricks on Business Intelligence, Analytics, Reporting and Data Warehousing and Sof

- Blogs

- Bases de Datos opensource

- ETL

- Herramientas de reporting

Via: plugin Firefox

viernes, 3 de marzo de 2006

Tic & Tac: Profesionales de la grúa II

Buenísimo, inolvidable, aunque parece un montaje...

Moraleja: a veces no basta con poner más hardware

jueves, 2 de marzo de 2006

Los sueldos de los comerciales de software

- CFBD: 55 k€ fijos + 55 k€ variables + coche (CV 2,5 - 4,5 mill €) (1)

- CFBD: 33 k€ fijos + 33 k€ variables + coche (CV 1,5 - 2,5 mill €) (2)

- PFBI: 40 k€ fijos + 40 k€ variables + coche (CV 1-2 mills €) (3)

- CFCRM: 75 k€ fijo + 150 k€ variable + coche (CV 5-7 mill €) (3)

- CFSETL: 50 k€ fijo + 50 k€ variable + car allowance (CV 1-2 mill €) (3)

CFBD: conocido fabricante de bases de datos

PFBI: primer fabricante de BI

CFCRM: conocido fabricante de CRM

CFSETL: conocido fabricante de software ETL

(1) comercial de los 'historicos' con 10-14 años de antiguedad

(2) comercial de aplicaciones contratado hace 2 años

(3) puestos sacados al mercado entre al año pasado y este

Actualización: Napoleón aporta un dato nuevo (merci beaucoup):

PFAE (Primer Fabricante de Aplicación Empresarial): SF 54-60 K€, SV 36-42 K€ + Coche Compañía.

un consultor de BO podría estar entre 25 y 35 k€ (40 si es muy bueno)

miércoles, 1 de marzo de 2006

Problemas con los antivirus

Normalmente montábamos Panda y Norton, cosas del marketing, la gento los conoce e incluso los piden por su nombre. Pero desde hace cuatro meses no ofrecemos ya Panda, salvo que el cliente se empeñe en comprarlo. Nos está dandon muchos problemas, así en máquinas que tengan menos de un giga de Ram y menos de 2 ghz. de procesador vuelve al PC tan lento que hay ocasiones en qué no se puede trabajar con él. Aparece cuelgues raros, reinicios muy abundantes, cortes de Internet… pero pasa con sistemas a los que se les acaba de reinstalar el sistema operativo, se instala el antivirus y comienzan los problemas.

(...)

Nosotros desde que abrimos traíamos, digamos “por defecto”, Panda. Funcionaba bastante bien, aunque también desde siempre había gente que nos comentaba que “había oído” que era malo. Pero desde que a finales de 2004 salieron las versiones 2005 de este antivirus las cosas fueron de mal en peor, todo lo que tú comentas en el post ya empezamos a detectarlo en aquel entonces: conexiones a internet que no funcionaban, tarjetas de red inalámbricas que no conectaban con los routers, programas (incluso juegos) que no arrancaban (sí sí, demostrable)… incidencias todas que dejaban de serlo en el momento en que desactivabas o desinstalabas el Panda. Sin contar, y esto sí que es fuerte, las malas prácticas comerciales de Panda que se dedicaban a llamar a nuestros clientes por teléfono (sobre todo los corporativos) para ofrecerles las renovaciones del antivirus directamente ellos, saltándose de forma sibilina al canal de distribución y encima aconsejándoles productos que no les convenían en absoluto.

(...)

Kaspersky y Nod32 eran las opciones principales, pero entonces decidimos “innovar” y apostar por un producto alternativo que llevábamos tiempo estudiando (avast!) y nos convencimos de que era un software que había que dar a conocer

(...)

Respecto a las “conversiones”, que es como nosotros denominamos a los clientes que se pasan a avast! rebotados de la mala experiencia con otros productos, el rey de los desertados es Panda

(...)

Bayon Technologies :: blog

Varias entradas sobre una semana de training en Pentaho

Fuente: Bayon Technologies :: blog;

Via: TodoBI

lunes, 27 de febrero de 2006

Risk management - Wikipedia, the free encyclopedia

Generally, Risk Management is the process of measuring, or assessing risk and then developing strategies to manage the risk. In general, the strategies employed include transferring the risk to another party, avoiding the risk, reducing the negative effect of the risk, and accepting some or all of the consequences of a particular risk. Traditional risk management, which is discussed here, focuses on risks stemming from physical or legal causes (e.g. natural disasters or fires, accidents, death, and lawsuits). Financial risk management, on the other hand, focuses on risks that can be managed using traded financial instruments. Regardless of the type of risk management, all large corporations have risk management teams and small groups and corporations practice informal, if not formal, risk management.

Comentario: DAFO = Análisis externo (A+O) + Análisis interno (D+F) + Proceso de creación de estrategia

Idea: aplicar los mismos conceptos de gestión del riesgo para gestión de oportunidades emergentes.

Fuente: Wikipedia

Con cada cliente, haz las cosas como si supieras que puede ser la última vez.

Fuente: El Blog de Enrique Dans

Seth Godin escribe en "The last time" sobre el poder de los clientes para decir adios cuando las cosas no están a su gusto. En los mercados de hoy, con los competidores a un clic de distancia, tu capacidad de retención de los clientes depende de dos cosas: la magnitud de los costes de cambio inherentes a tu actividad y, sobre todo, el cómo lo hagas.

...

Y son manejables mediante técnicas de todo tipo que incrementan las barreras de salida, de maneras que pueden ser vistas como aceptables o inaceptables por sus clientes.

... tienes que hacer bien las cosas, lógicamente, pero además debes hacer algo más: mantener una relación con tus clientes, que te permita ser apreciado cuando todo sale como debe, explicarte cuando algo no sale perfectamente bien, o simplemente comunicarte ventajosamente.

En el mundo de hoy ya no sólo tienes que recoger datos de tus clientes y analizarlos como si fueran ratas de laboratorio para intentar entenderlos y mejorar tus productos... ahora, además, tienes que hablar con ellos. De los datos, a la conversación.

...

Algunas veces recibirás un aviso, otras veces te felicitarán cuando lo hagas bien, pero en otras ocasiones, simplemente se habrá acabado. Se habrán ido. Y sólo te enterarás un tiempo después cuando veas que no han vuelto.

Con cada cliente, haz las cosas como si supieras que puede ser la última vez.

jueves, 23 de febrero de 2006

TRIZ

TRIZ

Altshuller categorized these patents in a novel way. Instead of classifying them by industry, such as automotive, aerospace, etc., he removed the subject matter to uncover the problem solving process. He found that often the same problems had been solved over and over again using one of only forty fundamental inventive principles. If only later inventors had knowledge of the work of earlier ones, solutions could have been discovered more quickly and efficiently.

In the 1960s and 1970s, he categorized the solutions into five levels:

- Level one. Routine design problems solved by methods well known within the specialty. No invention needed. About 32% of the solutions fell into this level.

- Level two. Minor improvements to an existing system, by methods known within the industry. Usually with some compromise. About 45% of the solutions fell into this level.

- Level three. Fundamental improvement to an existing system, by methods known outside the industry. Contradictions resolved. About 18% of the solutions fell into this category.

- Level four. A new generation that uses a new principle to perform the primary functions of the system. Solution found more in science than in technology. About 4% of the solutions fell into this category.

- Level five. A rare scientific discovery or pioneering invention of essentially a new system. About 1% of the solutions fell into this category.

XPDL 2.0

BI

PDL version 2.0 is back-compatible with XPDL version 1.0, and is intended to be used as a file format for BPMN. The original purpose of XPDL is maintained and enhanced by this second version of the specification. The XPDL and the BPMN specifications address the same modeling problem from different perspectives. XPDL provides an XML file format that can be used to interchange process models between tools. BPMN provides a graphical notation to facilitate human communication between business users and technical users, of complex business processes.

There are a number of elements that are present in BPMN version 1.0 but were not present in XPDL version 1.0. Those had been incorporated into this version of XPDL.

The WfMC has identified five functional interfaces to a process or workflow service as part of its standardization program. This specification forms part of the documentation relating to “Interface one” - supporting Process Definition Import and Export. This interface includes a common meta-model for describing the process definition (this specification) and also a companion XML schema for the interchange of process definitions.

miércoles, 22 de febrero de 2006

Quartz Overview

Job Scheduling, Quartz

Quartz is a full-featured, open source job scheduling system that can be integrated with, or used along side virtually any J2EE or J2SE application - from the smallest stand-alone application to the largest e-commerce system. Quartz can be used to create simple or complex schedules for executing tens, hundreds, or even tens-of-thousands of jobs; jobs whose tasks are defined as standard Java components or EJBs. The Quartz Scheduler includes many enterprise-class features, such as JTA transactions and clustering.

Quartz is freely usable, licensed under the Apache 2.0 license.

martes, 14 de febrero de 2006

Business Performance Management: What are the Real Benefits?

IT

Fuente: b-eye-network

Business performance management can deliver meaningful payoffs on two levels. First, the strategic, if somewhat less tangible, ¬benefits such as tying execution to corporate strategy. Second, the concrete benefits you can count, such as saving millions of dollars or closing in three days rather than three weeks. Our work with companies that have adopted BPM has also highlighted a common theme about which many users are enthusiastic: a change in their work culture to being performance-oriented, greater awareness of the marketplace consequences of actions, and more rapid and aggressive response to competitive changes.

...

Tie execution to strategy. Establish one version of the truth. Deliver real-time, actionable information. Enable better and faster decision making. Improve financial performance. All sound good; all are strategic goals linked with performance management.

miércoles, 25 de enero de 2006

Business Performance Management Standards

Standards

Fuente: Bettermanagement

Tags: BPM, CPM, business intelligence

URLs: BPM Standards Group (http://www.bpmstandardsgroup.org/)

BPM framework provides a technology architecture that highlights the enabling technologies and provides an overall perspective of how components integrate source data, core processes and end users. Inclusion of data warehouse, data marts, business intelligence and collaboration tools is intended to provide helpful guidance for executives looking to tie business and technology programs.

Comentario: hay un gráfico interesante que señala a los dashboards como tecnología habilitadora

lunes, 23 de enero de 2006

Antivirus de Symantec, Kaspersky y "rootkits" | KRIPT�POLIS

Antivirus, Rootkit

Fuente: kritopolis

Origen: news.google.es >> antivirus @ español >> rank 2ª

(...)

En el caso concreto de Kaspersky Anti-Virus Personal 5 (y Personal Pro) -que es uno de los que yo uso- este programa utiliza una tecnología denominada iStreams. Esta tecnología permite almacenar información en "flujos alternativos", en el sistema de ficheros NTFS. Parece ser que estos "flujos" de datos no son visibles desde la API convencional de NTFS (y por tanto el usuario no puede detectarlos y mucho menos eliminarlos) y para poder acceder a ellos se necesitan herramientas especiales, y siempre que el antivirus no esté funcionando.

Según el fabricante, en estos "flujos" se almacenan los checksums de los ficheros ya analizados, de forma que los análisis posteriores puedan realizarse más rápidamente.

(...)

En el caso de que esta tecnología pudiera estar comprometida, podría utilizarse maliciosamente para alterar las firmas de comprobación (checksums) y evitar que ficheros recientemente infectados pudieran volver a analizarse. Aparte del espacio en disco adicional que indudablemente debe ocupar (los datos serán ocultos, pero no de tamaño nulo), y de otras posibles incompatibilidades que presenta con terceros programas.

Todo BI: Business Intelligence, Data Warehouse, CRM y mucho mas...: Dashboards, Scorecards, SSM: del pasado al futuro pasando por el presente

Primera colaboración con TodoBI. Espero que sea el principio de una colaboración fructífera.

Mejoras a tener en cuenta:

- Publicar el viernes por la tarde tiene el peligro de que los feeds RSS pueden quedar desactualizados para el lunes, que es cuando la mayoría de la gente lo lee. En cambio, publicar a primerísima hora de la mañana puede hacer llegue a mucha gente. Por ejemplo, Baquia envía uno de sus informes el viernes. A mi me llega siempre antes de irme de la empresa. De todos modos, ser discreto para empezar, está bien.

- Los tags no están enlazados a Technorati. Hay que añadirles el URL http://technorati.com/tag/ y a continuación el tag en cuestión. No sé me debe olvidar la próxima vez.

- El feed RSS selecciona la primera parte de la entrada y te la presenta. Creo recordar que está relacionado con el estándar RSS (lo leí hace tiempo, más que una selección es un campo a rellenar, supongo que por defecto coge los n primeros caracteres o algo así). Es importante por tanto captar la atención del lector ahí. El comienzo del artículo hace intrigarse al lector del blog y probablemente seguir. Sin embargo al lector de RSS puede que solo le cause desconcierto

- Me está costando pero estoy aprendiendo. Resulta muy interesante relacionarlo con los temas que conozco (estrategia, seguridad,...)

lunes, 9 de enero de 2006

Business Management, Leadership and Decision Making Strategies and Resources - BetterManagement.com

BetterManagement provides articles, webcasts, and conferences addressing Performance Management, Financial Management, Business Intelligence, IT management, and other critical business management issues.

9 Topics: Activity-Based Management, Business Intelligence, Customer Relationship Management, Financial Management, IT Management, Leadership and Management, Risk Management, Scorecard and Performance Management, Supply Chain Management

Industries

Enterprise modeling as a means to support human sense-making and communication in organizations

SSM

Visitando http://www.idi.ntnu.no/grupper/su/publ/html/totland/ch05.htm está el capítulo dedicado a SSM

Relevant systems are named in terms of root definitions. A root definition is a sentence expressed in natural language, consisting of elements in accordance with the mnemonic CATWOE:

- Customers -- who are the victims or beneficiaries of T,

- Actors -- those who would perform T,

- Transformation process -- the conversion of input to output,

- Weltanschauung -- the worldview which makes T meaningful in a context,

- Owners -- those who have the power to stop T, and

Environment constraints -- elements outside the system which it takes as given.